Detektoryści znaleźli jedną z najrzadszych złotych monet

21 czerwca 2021, 11:27W pobliżu Reepham w Norfolk w Wielkiej Brytanii detektoryści znaleźli niezwykle rzadką złota monetę z czasów Edwarda III. Moneta z 23-karatowego złota, zwana lampartem, została znaleziona obok innej złotej monety, noble'a. Lamparty są niezwykle rzadkie. W kolekcjach publicznych znajdują się zaledwie trzy takie monety

Sieciowy szantażysta

17 lipca 2007, 11:14Cyberprzestępcy domagają się okupu w wysokości 300 dolarów w zamian za odszyfrowanie dysków twardych swoich ofiar. W Sieci ponownie pojawił się koń trojański GpCode.

Witamina C pomaga zwalczać raka

11 listopada 2015, 11:38Każdego roku na raka jelita grubego zapada 13 000 Polaków, z czego umiera 9000. Teraz pojawiła się nadzieja, że do walki z tą chorobą można będzie zaprząc... witaminę C.

Koń trojański na bakterie

30 kwietnia 2010, 08:54Brytyjscy naukowcy opracowali powłokę do ran czy oparzeń, która zachęca bakterie do popełnienia samobójstwa. Znajdują się w niej pęcherzykowate twory, do złudzenia przypominające komórki stanowiące cel patogenów. Gdy bakterie zaczynają atakować, ku ich "zdumieniu" z pułapek zaczyna się wydzielać zabójcza dla nich substancja.

Tajemnicze groby islandzkich wikingów

2 stycznia 2019, 12:58Od kilku dziesięcioleci archeolodzy na Islandii badają ponad 350 grobów z epoki wikingów. W około 150 z nich znaleziono kości lub zęby koni. Specjaliści przebadali DNA 19 z nich i okazało się, że wszystkie konie, z wyjątkiem jednego, były samcami.

Interaktywny konik

15 września 2006, 11:18Japońska firma Sega Toys rozpocznie pod koniec roku (w grudniu) sprzedaż konika-robota o rozmiarach prawdziwego pony. Dream Pony (po japońsku Yume-Kouma) jest zasilany bateriami.

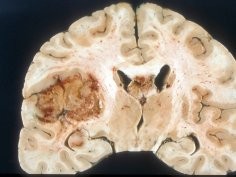

Koń trojański z tłuszczu walczy z nowotworem

7 maja 2014, 09:27Badacze z Uniwersytetu Johnsa Hopkinsa (JHU) poinformowali o udanym użyciu komórek macierzystych z ludzkiego tłuszczu do walki z nowotworem mózgu. Komórki zostały wykorzystane w roli nośników protein, które trafiły bezpośrednio do mózgów myszy cierpiących na najbardziej agresywną formą nowotworu

„Głowa niedźwiedzia” autorstwa Leonarda może osiągnąć rekordowo wysoką cenę

8 lipca 2021, 12:10Dziś (8 lipca) odbędzie się aukcja rysunku głowy niedźwiedzia autorstwa Leonarda da Vinci. Niedźwiedzia, którego pysk przypomina pysk gronostaja ze znajdującego się w Muzeum Czartoryskich obrazu Dama z gronostajem. Jak podkreśla dom aukcyjny Christie's, to jeden z mniej niż 8 zachowanych rysunków renesansowego mistrza, które pozostają w prywatnych rękach.

« poprzednia strona następna strona » … 3 4 5 6 7 8 9